Microsoft - właściciel 42% światowego IT

19 października 2007, 09:10Analiza przeprowadzona przez firmę IDC na zamówienie Microsoftu wykazała, jak olbrzymie znaczenie ma dla światowej gospodarki firma z Redmond. Ona sama zatrudnia co prawda około 80 000 osób, jednak w całym gospodarczym ekosystemie związanych w koncernem Gatesa zatrudnionych jest co najmniej 14,7 miliona osób.

Microsoft nie tworzy własnego telefonu

30 kwietnia 2009, 16:13Microsoft zaprzeczył doniesieniom dziennika The Wall Street Journal, który poinformował, że koncern z Redmond ma zamiar wyprodukować własny telefon komórkowy. Rzecznik prasowy firmy John Starkweather oświadczył: Microsoft nie wchodzi na rynek sprzętu dla telefonów. Microsoft nie tworzy telefonu w oparciu o Zune. Pogłębiamy nasze relacje z partnerami.

Wszystko w jednym Samsunga

15 stycznia 2010, 11:30W ofercie Samsunga znalazły się trzy interesujące urządzenia typu all-in-one PC. Komputery z serii Magic Station (MU100, MU200 oraz MU250) to pecety, w całości zintegrowane w wielodotykowym monitorze HD.

Przeciętny pirat ma programy warte 5000 pln

13 września 2010, 11:48Jak informuje Puls Biznesu, na komputerze przeciętnego polskiego użytkownika można znaleźć nielegalne oprogramowanie o łącznej wartości 5000 złotych. Takie wnioski wyciągnęli eksperci z firmy Mediarecovery, którzy przeprowadzili ponad 300 analiz związanych z piractwem.

6 milionów USD za opuszczenie Microsoftu

13 marca 2011, 09:32Dokumenty złożone przez Nokię w amerykańskiej Komisji Giełd ujawniają, że fiński koncern zapłacił Stephenowi Elopowi prawie 6 milionów dolarów za odejście z Microsoftu i objęcie prezesury producenta telefonów komórkowych.

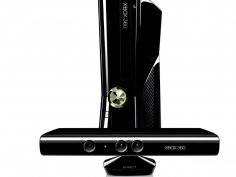

Rusza Xbox TV

5 grudnia 2011, 12:31Jutro, 6 grudnia, zadebiutuje platforma telewizyjna dla Xboksa 360. Użytkownicy konsoli, którzy posiadają też kontroler Kinect, będą mogli przełączać programy za pomocą ruchów dłoni oraz komend głosowych. Taki sam sposób sterowania będzie można wykorzystać podczas słuchania muzyki czy oglądania nagranych filmów.

HTC ma coraz większe kłopoty

23 sierpnia 2012, 08:30Tajwański producent smartfonów, HTC, który w ciągu ostatnich lat błyskawicznie podbijał rynek, ma coraz większe kłopoty. Pojawiły się nawet informacje, że Tajwański Bank Centralny zaoferował firmie pomoc finansową. Co prawda HTC ciągle przynosi zyski, ale konkurencja ze strony Samsunga i Apple’a wyraźnie naruszyła jego pozycję.

Amazon i HTC pracują nad smartfonami?

15 października 2013, 19:29Dziennikarze Financial Times dowiedzieli się, że Amazon współpracuje z HTC nad linią smartfonów, które mają konkukrować z produktami Apple'a i Google'a. Jedno z trzech urządzeń znajduje się już na zaawansowanym etapie rozwoju

Poważna dziura w klientach Gita

19 grudnia 2014, 12:27W oprogramowaniu klienckim do obsługi Git, rozproszonego systemu kontroli wersji, występuje krytyczny błąd pozwalający napastnikowi na zdalne wykonywanie poleceń na zaatakowanym komputerze. Dziurę znaleziono zarówno w oryginalnym kliencie Git jak i programach firm trzecich bazujących na tym kodzie. Błędy występują w programach dla Windows i Mac OS X, gdyż wykorzystywane przez nie systemy plików odróżniają wielkie i małe litery.

Kontrowersyjny regulamin Microsoftu

5 sierpnia 2015, 10:27Przed czterema dniami wszedł w życie nowy regulamin świadczenia usług przez Microsoft. Czytamy w nim, że firma może opublikować poprawki, które uniemożliwią korzystanie z pirackich gier czy "nieautoryzowanego sprzętu". Regulamin dotyczy korzystania ze wszystkich usług Microsoftu, jak Office 365, Outlook.com, Xbox Live, Skype i inne